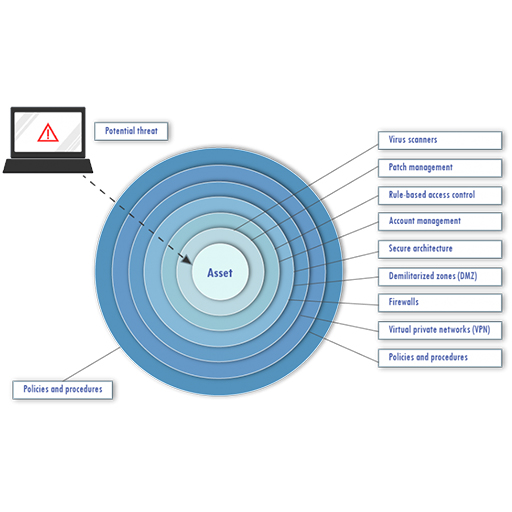

La seguridad en profundidad es un enfoque integral a la ciberseguridad que recomienda a las empresas utilizar una combinación de herramientas de seguridad para proteger datos fundamentales (cruciales) y bloquear amenazas. Esta estrategia ayuda a pequeñas y medianas empresas a desarrollar redundancia para asegurar que todas las superficies de ataque están protegidas, incluyendo dispositivos, datos y empleados.

Adoptar una postura de seguridad de defensa en profundidad ofrece a las empresas más de una línea de defensa cuando un cibercriminal intenta obtener acceso a datos delicados. Estas soluciones integrales, que a veces se superponen, incluyen controles físicos, administrativos y técnicos.

- Los controles físicos son las medidas de seguridad que protegen físicamente los sistemas informáticos como una puerta cerrada con llave.

- Los controles administrativos son las políticas de seguridad y los trámites propuestos por una organización, como la formación en seguridad para los empleados.

- Los controles técnicos usan el hardware y el software, como antivirus y encriptaciones para proteger los sistemas informáticos.

¿Cómo implementar seguridad en profundidad?

Como sabemos es un método que busca disminuir las vulnerabilidades en los sistemas informáticos, la cual consiste en aplicar seguridad por capas a un sistema, su función principal es de aumentar la posibilidad de detectar intrusos y disminuir las oportunidades que los intrusos logren su propósito.

1. Políticas y procedimientos de seguridad: Reglas, obligaciones y procedimientos que definan el enfoque de la organización para la protección y seguridad de la información. Las políticas deben comunicarse a toda la organización en una forma apropiada, entendible y accesible.

2. Seguridad física y del entorno: Objetivo: evitar que un posible atacante disponga de acceso físico a los equipos e infraestructuras de red industrial (al Hardware). Las barreras, mecanismos de control de acceso físico y de vigilancia son los pilares para incrementar la seguridad de esta dimensión.

3. Defensa perimetral: El perímetro es el punto o conjunto de puntos de la red interna de confianza, gestionada por la propia organización, entra en contacto con otras redes externas o no fiables, cómo puede ser Internet o redes gestionadas por terceros. El atacante puede tener acceso a los servicios ofrecidos o accesibles desde el exterior y aprovecharse de ellos para realizar una actividad maliciosa. Las medidas en esta capa se centran en el aseguramiento de los accesos remotos a la red.

4. Defensa de red: Si el atacante tiene acceso a la red, puede monitorizar el tráfico que circula por ésta, de forma pasiva (solo lectura) o activa (modificación posible). Para proteger la red de estas amenazas suelen utilizarse sistemas de detección de intrusiones y sistemas de prevención de intrusiones.

5. Defensa de equipos: La seguridad de equipos, tanto servidores como clientes, se basa en la implementación de las siguientes salvaguardas:

- Instalar parches de seguridad para eliminar vulnerabilidades conocidas.

- Desactivar todos los servicios innecesarios para minimizar el factor de exposición del equipo

- Disponer de un anti-malware activo.

- Controlar las comunicaciones entrantes mediante un cortafuegos

- Restringir la ejecución de aplicaciones

6. Defensa de aplicaciones: Las aplicaciones se protegen realizando un control de acceso mediante la sólida implantación de mecanismos de autenticación y autorización.

7. Defensa de datos: Si un atacante ha conseguido traspasar todas las protecciones anteriores y tiene acceso a la aplicación, la autenticación y autorización, así como el cifrado, constituyen las tecnologías más empleadas para proteger los datos.

8. Se recomienda el uso de mecanismos automatizados para realizar copias de seguridad de los sistemas de control que permita disponer de un control de versiones.

9. Se recomienda redundar el almacenamiento de las copias.

Conclusión

Mientras que nuevas amenazas surgen constantemente, la estrategia de defensa a profundidad ha demostrado su valor durante varios años. La utilización de los principios básicos, junto con una gestión prudente de los riesgos, garantizará que se mantenga un perfil de seguridad de la información adecuado y eficaz.

La seguridad en profundidad, no se trata de implementar 500 controles que se vuelva algo inmanejable, la idea de todo esto es colocar al menos un control en cada línea de defensa. Y hacer uso de soluciones de automatización para que en caso de que una de las líneas falles, tenga la capacidad de autocorregirse y notificar de inmediato la actividad realizada. Mantener visualizado nuestro entorno es el secreto.

Escrito por:

Ing. Roberto Sarmiento Lavayen

28 de Oct. 2021